在网络安全和系统管理中,精准识别网络中的活跃设备、开放端口及潜在漏洞是核心任务之一。作为一款开源且功能强大的网络探测工具,Nmap(Network Mapper)凭借其灵活性和全面性,成为渗透测试工程师、网络管理员及安全研究人员的必备工具。本文将详细介绍Nmap的核心功能、多平台安装配置、基础与进阶使用方法,并分析其安全性与应用场景。

一、Nmap的核心特点与适用场景

Nmap通过发送定制化数据包并分析响应,实现以下核心功能:

1. 主机发现:探测网络中存活的主机,支持ICMP、ARP、TCP SYN等多种协议。

2. 端口扫描:识别目标主机开放的端口及服务状态(开放/关闭/过滤),支持TCP、UDP协议。

3. 版本检测:分析端口运行的服务类型及版本信息,覆盖数千种应用协议。

4. 操作系统识别:基于TCP/IP指纹库判断目标设备的操作系统类型。

5. 脚本扩展:通过NSE(Nmap Scripting Engine)执行自动化任务,如漏洞检测、服务枚举。

适用场景:

二、多平台安装与配置指南

1. Windows系统

步骤:

1. 访问[Nmap官网],下载Windows安装包(如`nmap-7.95-setup.exe`)。

2. 双击安装包,勾选组件(建议包含Zenmap图形界面)并指定安装路径。

3. 完成安装后,通过命令提示符输入`nmap -v`验证版本。

注意事项:

2. Linux系统

Debian/Ubuntu:

bash

sudo apt update

sudo apt install nmap

CentOS/RHEL:

bash

sudo yum install nmap

源码编译安装(适合定制化需求):

bash

wget

tar -xvf nmap-7.95.tar.bz2

cd nmap-7.95

/configure

make

sudo make install

3. macOS系统

通过Homebrew快速安装:

bash

brew install nmap

或使用MacPorts:

bash

sudo port install nmap

三、基础与进阶使用教程

1. 主机发现

bash

nmap -sn 192.168.1.0/24

该命令检测局域网内所有存活主机。

bash

nmap -Pn 192.168.1.100

强制扫描目标,即使ICMP被屏蔽。

2. 端口与服务识别

bash

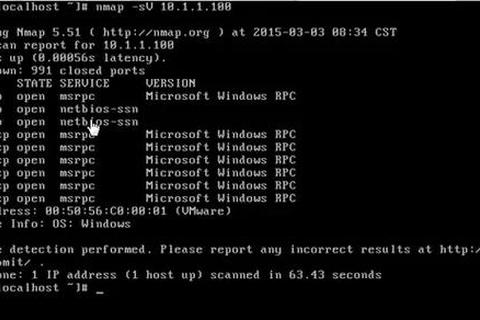

nmap -sV 192.168.1.100

检测目标开放的端口及服务版本。

bash

nmap -p 1-65535 192.168.1.100

适用于深度安全审计。

3. 操作系统识别

bash

nmap -O 192.168.1.100

通过TCP/IP协议栈特征判断目标系统。

4. NSE脚本引擎

bash

nmap --script vuln 192.168.1.100

bash

nmap --script http-title,http-headers 192.168.1.100

四、安全性与合规建议

1. 合法授权:未经许可扫描他人网络可能违反法律,需确保获得明确授权。

2. 权限管理:Linux系统下使用`sudo`执行需高权限的操作,避免直接以root身份运行。

3. 防火墙规避:采用`-f`(分片)或`--data-length`混淆数据包,减少被检测概率。

4. 结果加密:敏感扫描结果建议通过`-oN`输出为文件并加密存储。

五、用户评价与未来展望

用户评价:

未来趋势:

Nmap作为网络探测领域的标杆工具,其价值在于将复杂的技术细节封装为简洁的命令行操作。无论是初学者的基础扫描,还是安全专家的深度渗透测试,Nmap均能提供可靠支持。用户在实际应用中需平衡功能需求与合规风险,充分发挥其在网络安全防御中的积极作用。